| .. | ||

| README.md | ||

Realisieren: Gameservermigration

Inhaltsverzeichnis

Vorbereitung

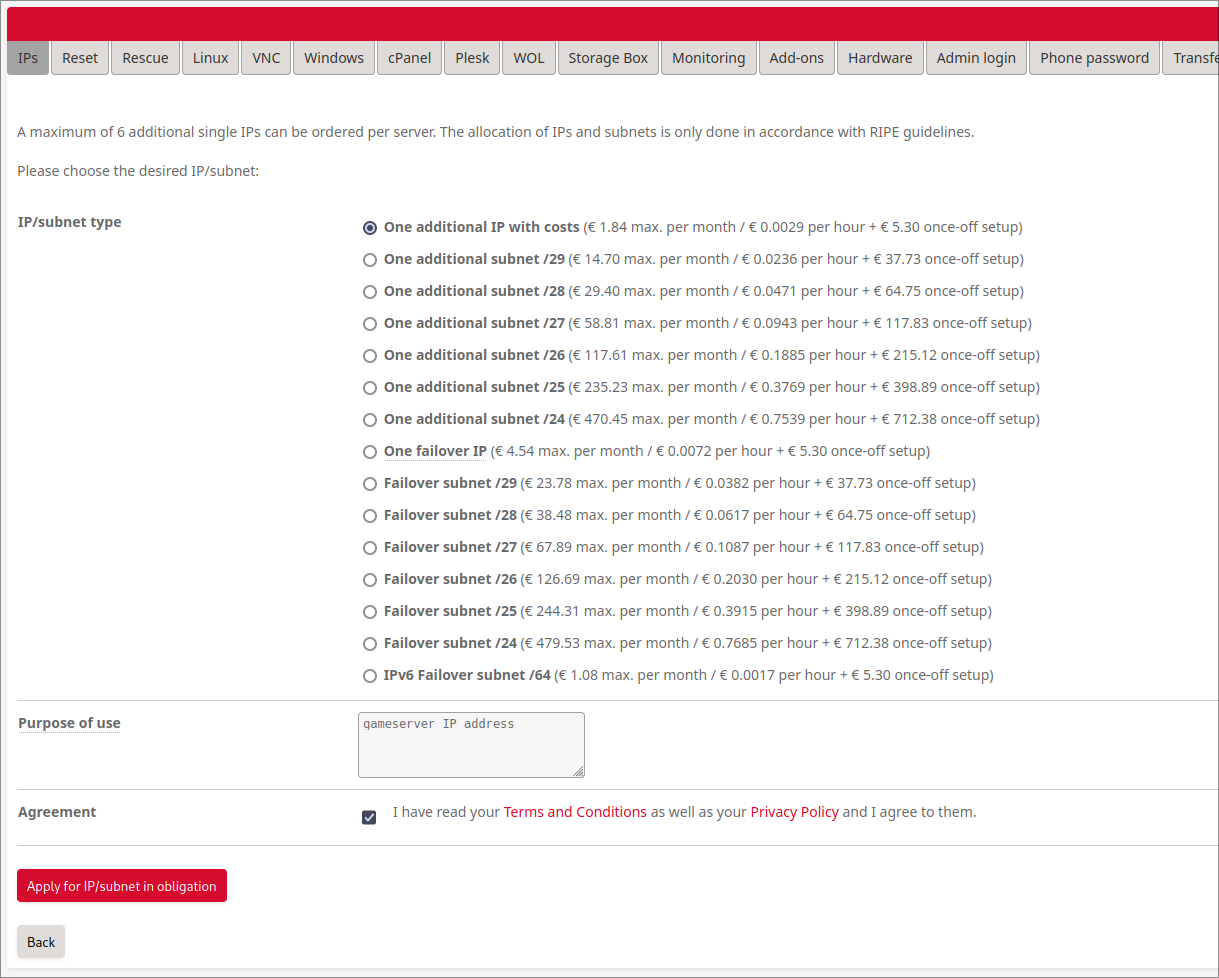

Nach langem nachdenken haben wir doch entschieden eine dedizierte IP zu bestellen, da Clustering von zwei Hosts über einer SOCKS5 Proxy schlecht verlaufen wird. Deswegen probieren wir es erst recht nicht, und sparen uns die Mühe.

Zum Glück kostet so eine IPv4 nicht so viel. Wir bestellen hier nur eine, da wir kein Subnetz oder eine Failover IP brauchen.

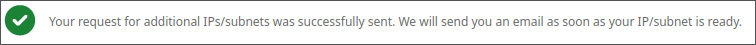

Das geht auch sehr schnell, schon ist der Bestellauftrag raus. Sobald die IP Adresse konfiguriert ist, sollte eine Mail ankommen.

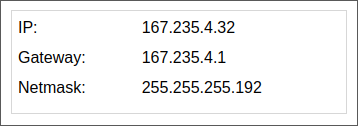

Jetzt müssen wir die VM und Wings selber noch umkonfigurieren:

-

Netzwerkinterface von Wings VM ändern

Dann muss man auch noch die richtige MAC-Adresse setzen, um MAC-Address-Spoofing zu vermeiden. Diese ist in diesem Screenshot jetzt einfach nicht sichtbar.

-

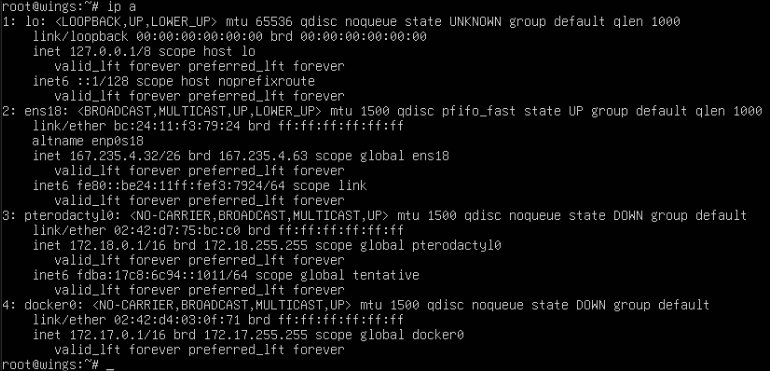

Neue IP Adresse auf VM konfigurieren

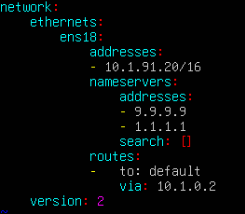

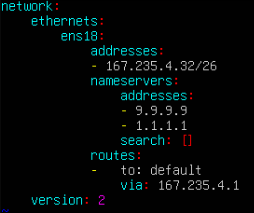

# edit netplan config $ vim /etc/netplan/50-cloud-init.yamlwird zu

geändert

Dann fehlt noch ein Reload der Konfiguration:

# apply netplan $ netplan apply -

Wings Konfiguration anpassen

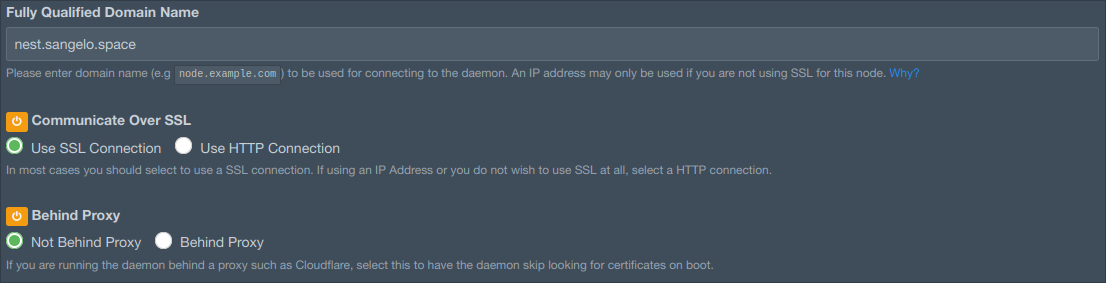

Wings muss jetzt auch von der neuen IP Adresse wissen, denn momentan ist die Verbindung wieder gekappt. Dazu gehen wir zurück ins Panel → Administrationspanel → Nodes →

kubeloEditieren → Settings:Hier ändern wir nur diese Optionen. Die neue Konfiguration ist mit der

nest.sangelo.spaceerreichbar (die A Records wurden bereits erstellt), Wings sollte über einer SSL Verbindung erreichbar sein (konfigurieren wir jetzt gleich), und die neue Konfiguration ist nicht hinter einer Proxy.Bevor wir hier speichern, pflanzen wir kurz SSL Zertifikate auf dem Server.

-

SSL Zertifikate

Um auf dem Server Zertifikate zu installieren, nutzen wir

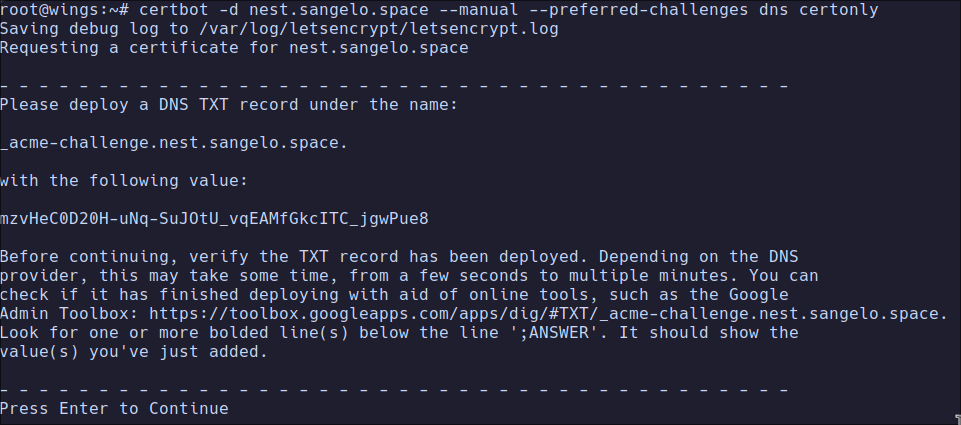

certbot, da dieses Tool das dramatisch vereinfacht und auch automatisiert.# install certbot $ sudo apt update && sudo apt install certbot # get DNS challenge instructions $ certbot -d nest.sangelo.space --manual --preferred-challenges dns certonlyWir erstellen jetzt dieses TXT-Record auf der Domain, und klicken nach ein paar Minuten auf Enter um weiterzumachen.

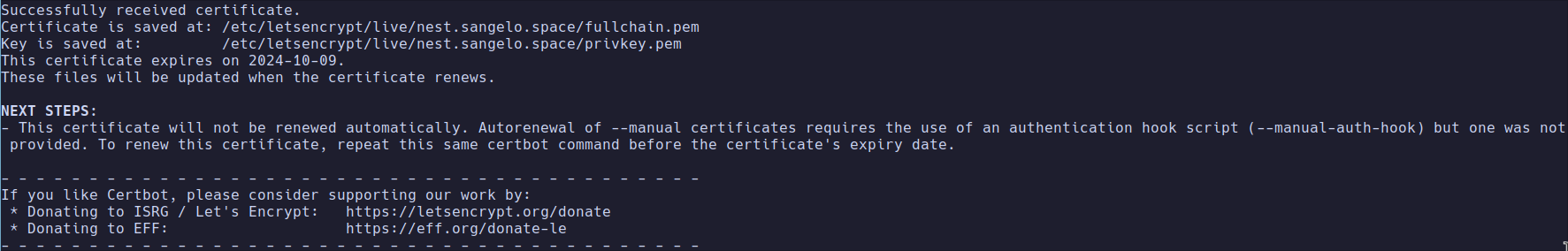

Das Zertifikat ist jetzt aktiv und einsatzbereit. In einer Produktionsumgebung würde man diesen Prozess von hier an automatisieren, aber das würde hier zu viel zum Dokumentieren sein.

-

Verbinden

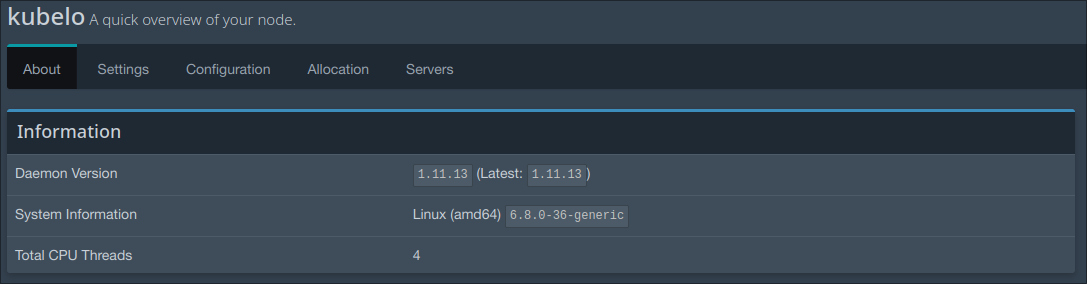

Nachdem Wings die neue Konfiguration und den angepassten Zertifikatspfaden lesen kann, sollte die Verbindung zu Wings klappen, nachdem wir den Service neustarten

# restart wings $ systemctl restart wings.serviceJetzt können wir im Pterodactyl Panel sehen, wie die Verbindung aufgebaut wird:

Vom alten Node migrieren

-

SSH Key generieren

sangelo@panel:~$ ssh-keygen -t ed25519 -f .ssh/ptero-transfer Generating public/private ed25519 key pair. Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in .ssh/ptero-transfer Your public key has been saved in .ssh/ptero-transfer.pub The key fingerprint is: SHA256:gNcU43mDzyS3RdZG+p6LtsjDHe9PWMsHI+549GOJzNQ sangelo@panel.sangelo.space The key's randomart image is: +--[ED25519 256]--+ | +. oo. | | . + + o .o | | . o * = o. | | . . B + . | | S + ..+ .| | .+oE*.| | . *.=++o| | .o+B.*o.| | ++++oo.| +----[SHA256]-----+ sangelo@panel:~$und hinterlegen auf dem lunivity.com Server:

# pterodactyl transfer ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIJaGCBu4qekZQbrBlyt7CqvlNePu6u5ExqyBUF8/K1L9 sangelo@panel.sangelo.space -

Serverdateien kopieren

# rclone $ rclone sync /var/lib/pterodactyl/volumes/ sangelo@lunivity.com:/home/sangelo/old-server-volumes/ --copy-unsafe --preserve-perms --verbose --ignore-existing -

Server erstellen

-

Initiale Serverfiles löschen und mit neuen ersetzen

$ rm -rf /var/lib/volumes/<uuid-of-server>/* && copy /home/sangelo/old-server-volumes/<uuid-of-server>/* /var/lib/volumes/<uuid-of-server>/ -

Server starten und verbinden

Altes Node auflösen

Um die alte Node aufzulösen kümmere ich mich ausserhalb diesem Projekt, aber im Endeffekt muss nur Wings Service deaktivieren und stoppen, und die Pterodactyl Panel Container mit der Docker CLI runtergenommen werden.

Der Rest wird automatisch gelöst (Daten löschen) sobald ich den Server abbestelle.

# stop services

$ sudo systemctl disable --now wings.service

$ sudo docker compose -f /etc/pterodactyl/docker/docker-compose.yml down